ランサムウェアに感染すると、コンピュータやシステム等に保存されているデータを暗号化し使用できない状態にした上で、そのデータを復号する対価として金銭や暗号資産を要求します。さらに、盗み出された情報を暴露すると脅す「二重の脅迫」という手口も確認されています。ランサムウェアの平均被害額2,386万円(2023年、JNSA)と甚大な影響が発生します。この記事では、ランサムウェアの脅威、手口と必要な対策についてわかりやすく解説します。

ランサムウェアとは?

ランサムウェアは、Ransom software(身代金 ソフトウェア)の略語です。PCやシステムにメール添付のマルウェアやネットワークやシステムの脆弱性、フィッシングを通じて侵入します。機密情報を盗んだり、システムやファイルを暗号化することでロックし、元の状態に戻すために金銭(身代金)を要求するマルウェアです。

ランサムウェアの被害

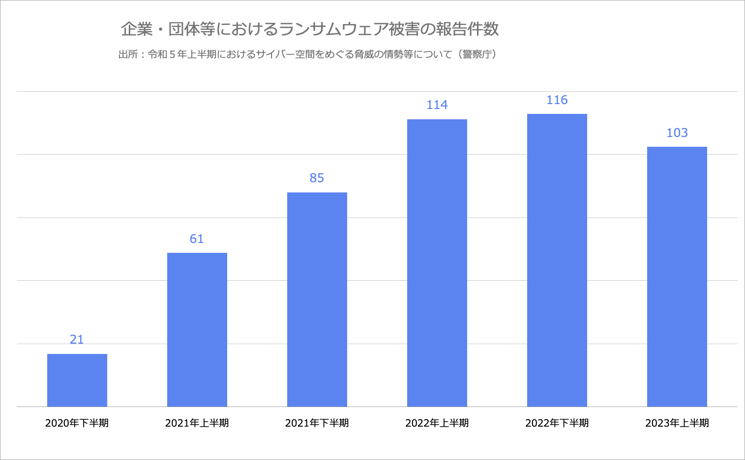

「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」(警察庁、2023年9月21日発表)によると、2023年上半期のランサムウェアに関する被害報告件数は、103件(前年同期比で9.6%減少)と引き続き高い水準で推移しています。

ランサムウェアの手口は、データの暗号化のみならず、データを窃取した上、企業・団体等に対し「対価を支払わなければ当該データを公開する」などと対価を要求する二重恐喝(ダブルエクストーション)が多くを占めています。

ランサムウェア感染後の復旧に1ヶ月の期間を要した組織は、42%にのぼります。また、56%の組織が500万円以上の復旧費用がかかったと回答しています。

被害を拡大した主なランサムウェア

CryptoLocker(2013年登場)フィッシングメールで侵入

CryptoLockerは、自身を添付したフィッシングメールを送りつけ、受信者が添付ファイルをクリックすることで感染し、外部の攻撃者からの遠隔操作で暗号化します。データを復号化するための鍵を入手するために、攻撃者にビットコインなどの方法で身代金を支払うように要求します。CryptoLockerは、身代金を要求するマルウェアというランサムウェアの概念を広く知らしめました。

WannaCry(2017年登場)Windowsの脆弱性を利用して感染拡大

WannaCryは、WindowsのSMB(Server Message Block)プロトコルの脆弱性を利用して感染を拡大するワーム型のランサムウェアです。WannaCryに感染するとコンピュータ内のファイルを暗号化し、ビットコインでの身代金支払いを要求しました。1台でもWannaCryに感染するとネットワーク内の他のコンピュータに感染を拡大します。また、クラウド型のファイル共有サービスを経由して感染を広げます。ファイルを復号化するために金銭を要求する脅迫画面が表示されます。

Ryuk(2018年登場)メール、トロイの木馬など複数の経路で侵入

Ryukは、自身を添付したフィッシングメール、トロイの木馬のTrickBotが、Ryukをインストールし、ネットワークに接続されたコンピュータに感染を拡大します。また、Emotetのボットネットとの連携、RDPなどの脆弱性への攻撃など、感染経路は多岐にわたります。Ryukは、システムファイルの暗号化を試みるため、感染するとシステムが不安定になったり、システムがクラッシュする場合があります。感染後に、攻撃者への身代金の支払いと連絡方法が記載されたファイルが表示されます。

MAZE(2019年登場)メール経由で感染

ランサムウェアMAZEは、フィッシングメール、既知のセキュリティの脆弱性、悪意のある広告など、様々な手法で感染を拡大します。MAZEは、コンピュータ内のファイルを暗号化するだけではなく、機密データを盗み出します。また、窃取したデータの一部を暴露して脅迫を行います。データを暗号化する攻撃とデータを暴露し脅迫する「二重攻撃」を用います。

ランサムウェアの被害

「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」(警察庁、2023年9月21日発表)によると、2023年上半期のランサムウェアに関する被害報告件数は、103件(前年同期比で9.6%減少)と引き続き高い水準で推移しています。

ランサムウェアの手口は、データの暗号化のみならず、データを窃取した上、企業・団体等に対し「対価を支払わなければ当該データを公開する」などと対価を要求する二重恐喝(ダブルエクストーション)が多くを占めています。

ランサムウェア感染後の復旧に1ヶ月の期間を要した組織は、42%にのぼります。また、56%の組織が500万円以上の復旧費用がかかったと回答しています。

ランサムウェアの感染経路

ランサムウェアの代表的な感染経路は、次のとおりです。これらの感染経路を複合的に利用し感染を拡大するランサムウェアもあります。

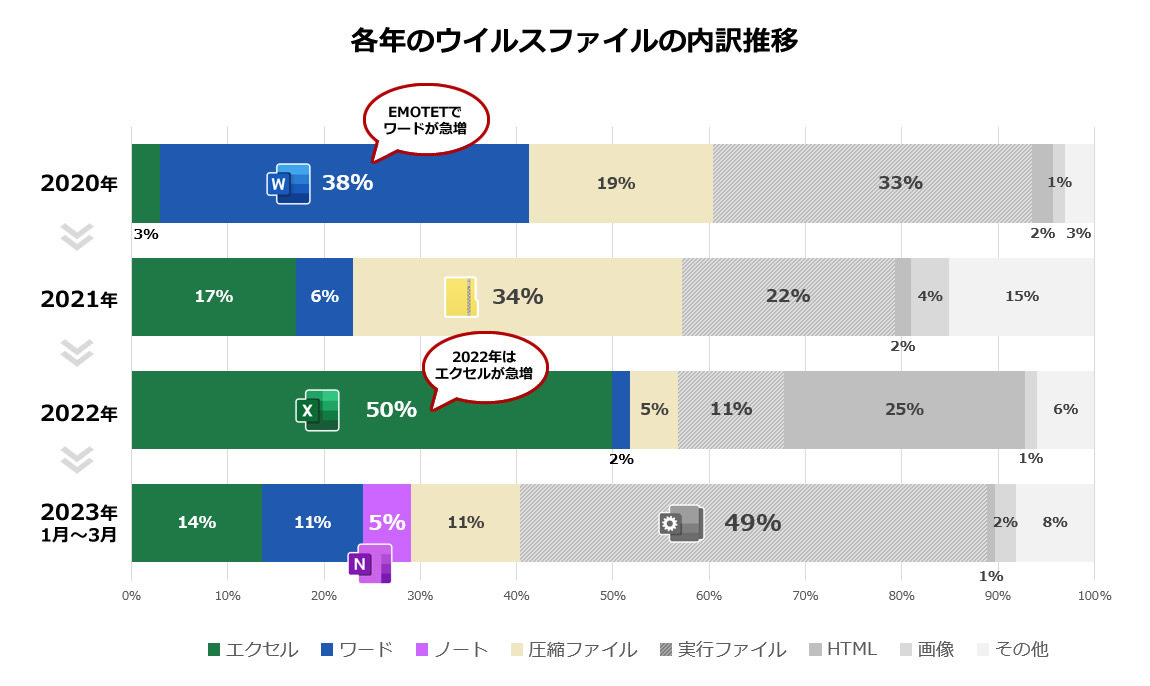

メールの添付ファイルや本文に記載されたURL

ランサムウェアは、取引先からの請求書の送付を装った「なりすましメール」によるフィッシングや、マルウェア添付ファイルや、メールの本文に記載されたURLにアクセスすることで感染します。メールの差出人や件名、本文などをなりすました「標的型攻撃メール」を通じて、メール受信者が添付ファイルやURLを開くよう仕向けます。

5400万通のメールを解析したサイバーソリューションズによると、ウイルスが添付されたメールには、人名、請求、写真、注文、賞与などのキーワードが含まれていました。詳細は、「5400万通のメールから見えたサイバー攻撃のトレンド」をご覧ください。

Webサイトからの感染

Webサイトに設置された不正なリンク、偽装されたサイトの閲覧や、不正広告の閲覧によるランサムウェアの自動実行やダウンロードしたファイルのクリックによって感染します。また、フィッシングサイトなどを通じて感染する手口もあります。

VPNや社内ネットワーク経由での感染

ランサムウェアは、感染したコンピュータが接続されている社内ネットワークの他のコンピュータや、VPN機器の脆弱性を狙って感染を試みます。令和4年におけるサイバー空間をめぐる脅威の情勢等について(警察庁、2022年)によると、VPN機器からの侵入が64%と最も高くなっています。

USBメモリや外付けHDDなど外部記憶媒体からの感染

ランサムウェアに感染したUSBメモリや外付けHDDなどの外部記憶媒体をコンピュータに接続することでランサムウェアがインストールされ感染します。大手通販サイトを装い「ランサムウェアの仕込まれたUSB」を送りつけることで感染させる被害が起きています。

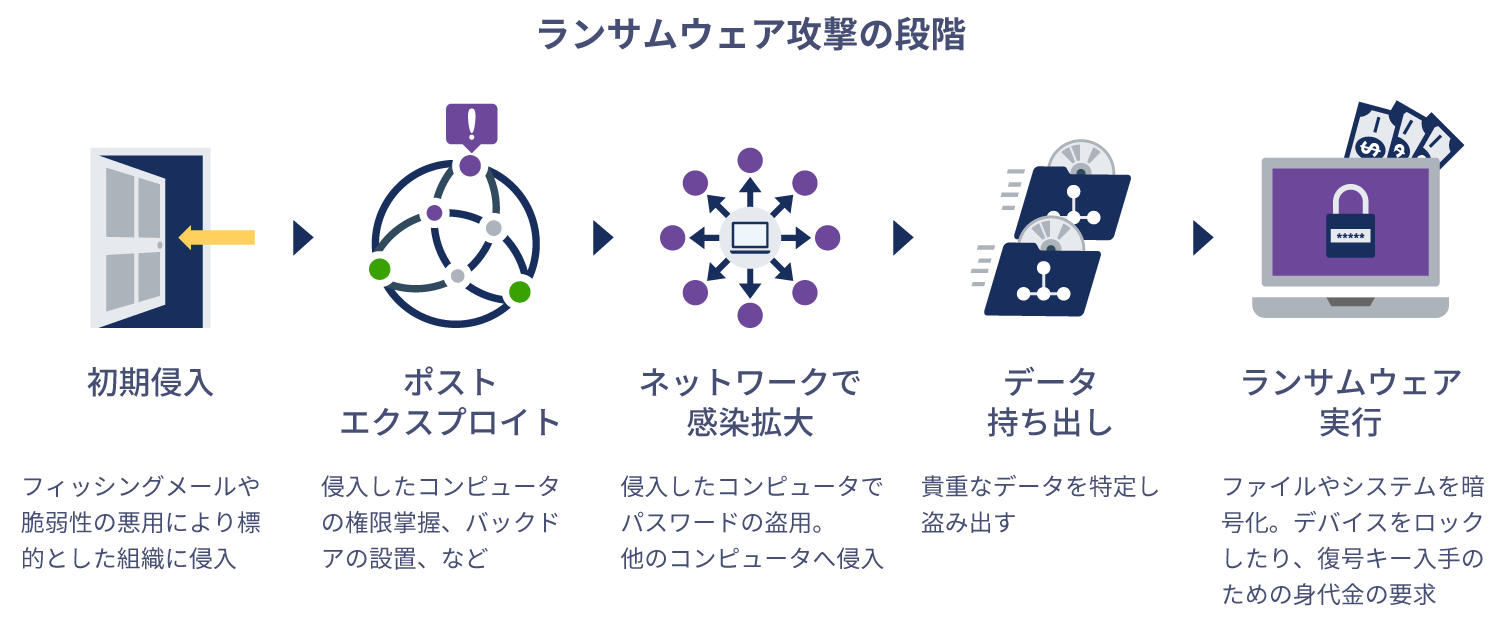

ランサムウェア攻撃の段階

初期侵入

攻撃者は、ランサムウェアの感染による情報窃取の目的を達成するために、フィッシングメールを送りつけることでマルウェアやランサムウェアの感染、脆弱性の悪用を通じてネットワークに侵入します。

ポストエクスプロイト

ランサムウェアは侵入したコンピュータで自身の権限を昇格させます。また、コンピュータ内に保存されている、ログイン認証情報、顧客や個人情報、業務上重要なデータなどを収集します。また、侵入したコンピュータを遠隔操作するためにバックドアを設置したり、その他のマルウェアを感染させます。

ネットワークでの感染拡大

盗んだログイン認証情報を使用したり有効なセッションをハイジャックして、ネットワークに接続されている他のコンピュータやシステムに侵入します。侵入した先のシステムやコンピュータでも、重要な情報を盗み出し感染を拡大します。

データの持ち出し

業務上の重要なデータを複製し一箇所に集約した上で攻撃者のサーバにアップロードします。暴露脅迫を行うために、特に秘匿性が高い重要な情報を特定し盗み出します。

ランサムウェアの実行

データのアップロードが完了した後に、感染したコンピュータでランサムウェアを実行します。ランサムウェアを確実に実行するために、ランサムウェアを実行する前に、セキュリティ対策ソフトを停止させます。また、グループポリシー機能などを使い、組織内ネットワークにランサムウェアを展開・実行します。

ランサムウェアがファイルやシステムを暗号化した上で、対象の端末に身代金要求画面を表示させたり、デバイスを使用できないようにロックします。

ランサムウェア対策とは

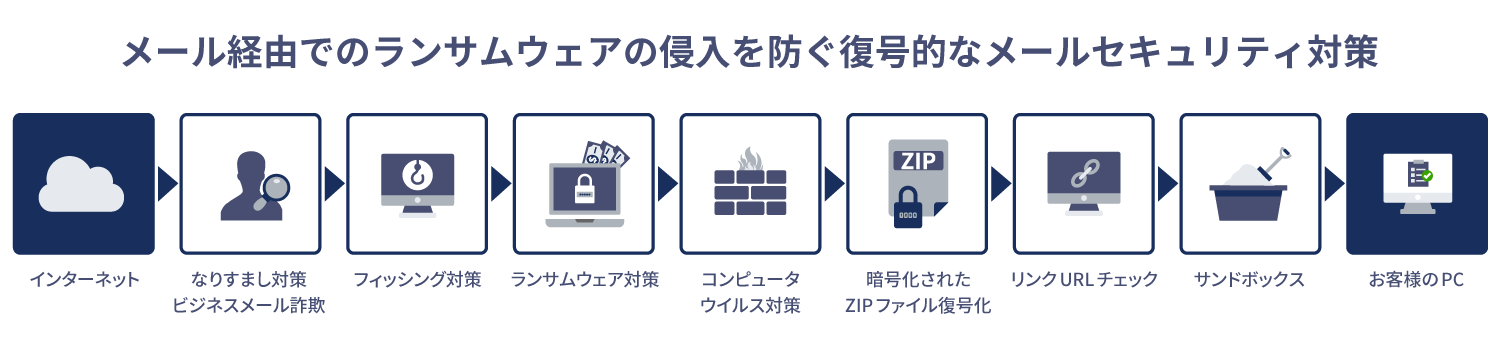

メール経由でのランサムウェアの侵入を防ぐ

ランサムウェアは、標的型攻撃メール、なりすましメール、フィッシングメールなどに自身を添付したメールやメール本文内の不正なURLのダウンロードを通じて侵入します。受信するメールを検閲し、なりすましやフィッシング、ビジネスメール詐欺ではないか確認し、添付ファイルにランサムウェアやコンピュータウイルスが含まれていないか、暗号化されたZIPファイルを復号化してチェックした上で、リンク先URLは不正なリンクでないか、さらに、未知の脅威が含まれていないかを確認し、脅威を取り除きます。

詳しくは、クラウド型メールセキュリティの選び方をご覧ください。

侵入経路別のランサムウェア対策

ランサムウェア対策は、侵入経路に即した復号的な対策が重要です。

| 侵入経路 | 対策 |

| マルウェア添付メール | メールでのマルウェア検知、削除 |

| 脆弱性の悪用 | OSやソフトウェアのアップデート |

| 認証情報の悪用 | MFA保護強化。特権昇格の防止 |

| フィッシング | フィッシングメールの検知、不正なURLの検知、無効化 |

| 総当たり攻撃 | ID、パスワードの定期的な更新、MFAの導入 |

| ダウンロード | 不正なURLへのアクセス制限 |

データのバックアップも重要

ランサムウェアによるデータやシステムの暗号化やロックに備えるために、システムやデータのバックアップは欠かせません。バックアップデータが暗号化されるケースも報告されているため、バックアップデータはネットワークから切り離した状態で保存しましょう。また、バックアップデータの復元や復旧の手順の確認も重要です。

月額200円から導入できるランサムウェアのメール対策

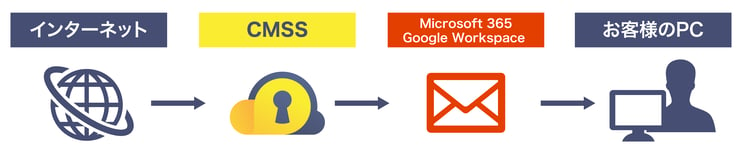

サイバーソリューションズが提供するCloud Mail SECURITYSUITE(CMSS)は、月額200円からランサムウェアを含むマルウェアメールの受信防御、なりすましメールやフィッシングメールの受信防御、不正なURLの無効化、サンドボックスを導入できます。

参考資料:3分でわかる「Cloud Mail SECURITYSUITE」

CMSSは、Microsoft 365、Google Workspaceにも対応

CMSSは、Microsoft 365やGoogle Workspaceと連携し、ランサムウェア添付メール受信対策、フィッシング、なりすましメールの防止などのメールセキュリティを強化します。

7,000アカウントのMicrosoft 365 メールセキュリティ導入事例

不動産最大手のレオパレス21様では、約7,000のメールアカウントをMicrosoft 365に移行していましたが、メールセキュリティはオンプレミスでの運用が続いていました。

一部の取引先で暗号化添付メールの受信が制限された2021年頃から脱PPAPとメールセキュリティのクラウド化を推進。オンプレミスで運用していた3社4製品のメールセキュリティをCMSSへ移行し、メールセキュリティをワンストップ化しました。最新の脅威の防御と、メールセキュリティの運用・管理工数を削減できました。

| CMSS 選定のポイント | CMSS 選定の理由 | |

| 1 | 既存セキュリティ対策を踏襲できるか | 従来の対策を踏襲でき暗号化ファイルのクラウドスキャン等、機能が豊富 |

| 2 | 導入・運用コストの妥当性 | 他社よりも低コストで導入でき、運用管理コストを低減 |

| 3 | 脱PPAPの実現 | メールに添付の送信で、相手先に合わせた脱PPAPを実現 |

詳しくは、レオパレス21様の導入事例をご覧ください。

ランサムウェアに感染してしまった時の対処法

ランサムウェアに感染したら、セキュリティソフトによるランサムウェアの除去、バックアップデータから復旧する以外の解決策はありません。

- ランサムウェアから感染した端末をネットワークから遮断する

- ランサムウェアを除去する

- データ復号ツールの有無を調べるために感染したランサムウェアを特定する

- 復号化ツールを利用して暗号化データの復号を試す

- 都道府県警察のサイバー犯罪相談窓口へ被害を報告する

ランサムウェアを正しく恐れ、適切な対策を導入しましょう

ランサムウェアに感染すると、業務で利用するPCやシステムを使用できないことによる業務停止、身代金の要求に加え高額な復旧費用など甚大な金銭被害が発生します。取引先への影響も大きく、身代金を支払ってもデータを取り戻せる保証はありません。このようなリスクを考慮にいれて、ランサムウェア対策を徹底し感染を防ぎましょう。